分类:网站技术日期:2020-11-12 - 12:08:26评论:1条作者:老谢

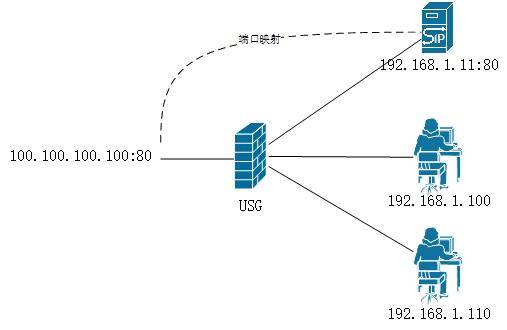

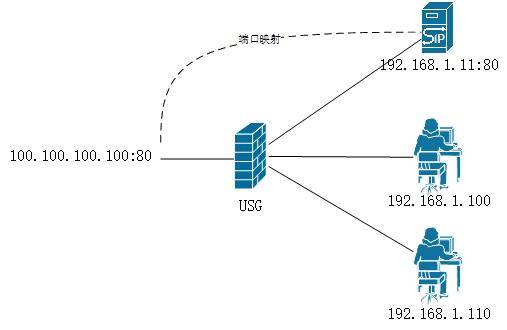

标题有点绕,问题就是在公网出接口上配置了内网某台服务器的端口映射,内网的普通用户通过内网地址访问正常,但无法通过公网IP进行正常访问,拓扑图如下:

上图以出接口地址100.100.100.100:80映射为192.168.1.11:80为例,实际问题为192.168.1.100与192.168.1.110无法通过100.100.100.100:80进行访问,但通过互联网访问映射端口正常。

继续阅读…

分类:思科技术日期:2011-07-02 - 11:44:57评论:5条作者:老谢

首先说一点吧,犯了一个很白痴的错误,刚搭好拓扑,R1无法与内网通信,老谢居然在R1上做了条默认路由

NAT的作用就是把内网IP转换成外网IP,我这样一来试验没有一点效果,而且在真实环境中,ISP不可能收到私网地址

PC0 IP:192.168.1.2

PC1 IP:192.168.1.3

静态NAT

R2(config)#ip nat inside source static 192.168.1.2 200.200.200.1

R2(config)#int fa0/0

R2(config-if)#ip nat inside

R2(config-if)#ip nat outside

R2(config-if)#end |

R2(config)#ip nat inside source static 192.168.1.2 200.200.200.1

R2(config)#int fa0/0

R2(config-if)#ip nat inside

R2(config-if)#ip nat outside

R2(config-if)#end

动态NAT

注意:静态NAT配置clear不掉,必须no掉配置

步骤:定义ACL允许访问外网的地址、定义合法地址池、实现转换

R2(config)#access-list 1 permit 192.168.1.0 255.255.255.0

/*定义ACL*/

R2(config)#ip nat pool laoxie 200.200.200.1 200.200.200.1 netmask 255.255.255.0

/*pool名称laoxie后面为范围*/

R2(config)#ip nat inside source list 1 pool laoxie

/*定义NAT使用list1的ACL和laoxie的pool*/

R2(config)#end |

R2(config)#access-list 1 permit 192.168.1.0 255.255.255.0

/*定义ACL*/

R2(config)#ip nat pool laoxie 200.200.200.1 200.200.200.1 netmask 255.255.255.0

/*pool名称laoxie后面为范围*/

R2(config)#ip nat inside source list 1 pool laoxie

/*定义NAT使用list1的ACL和laoxie的pool*/

R2(config)#end

PAT

R2(config)#access-list 1 permit 192.168.1.0 0.0.0.255

R2(config)#ip nat pool laoxie 200.200.200.1 200.200.200.1 netmask 255.255.255.0

R2(config)#ip nat inside source list 1 pool laoxie overload |

R2(config)#access-list 1 permit 192.168.1.0 0.0.0.255

R2(config)#ip nat pool laoxie 200.200.200.1 200.200.200.1 netmask 255.255.255.0

R2(config)#ip nat inside source list 1 pool laoxie overload

最新评论

雨帆:年纪越大越抠是真的,我现在就降级到了...

秦大叔:现在都是够用就好,不想太折腾了。

Andy烧麦:X1C 5th 2017年-2022年,走南闯北...

王叨叨:自从换了typecho,博客也不怎么出问...

王叨叨:我准备给我的老笔记本搞一个linux系...

大D:台式机现在只能是AMD YES!

springwood:查询了一下,ThinkPad x1c 9th ...

黑石:特斯拉和小米,选哪个?不是很懂车,就...

Huo:电车的确开着舒服,也是纠结想换电车,...

zwwooooo:类似以前做网站开发时,一开始有自...