分类:乱七八糟日期:2025-09-22 - 9:46:04评论:6条作者:老谢

工作的笔记本ThinkPad x1c 9th从上半年开始,莫名其妙的会突然断电重启,这次是彻底无法上电,无奈送修,第三方直接干了bios开起来了,但是我设置了bios密码,这么一刷导致我bios密码认证过不去,应该是bios和tpm有认证密钥之类的东西。

然后考虑到问题本身可能是cpu用低温锡虚焊导致的,但是第三方维修告知这个板子太薄,没办法对cpu重新加焊,综合考虑后还是直接换了块新主板,1150+200块刷bios的费用,算1350解决问题了,还是比买新电脑划算。

家里的台式机,当年8700k也有点力不从心了,时间过的太快,但是消费能力逐年降级,真是年纪越大越抠啊,哈哈哈。

分类:乱七八糟日期:2025-05-06 - 10:03:58评论:4条作者:老谢

最近刚交付了一套3节点超融合系统,客户坚持选用全闪存配置,结果选了4块7.68TB的SATA SSD。明明混闪+NVMe的方案在性能和性价比上都更合理,却还是抵不过他们对“全闪等于高端”的固有认知。

最近还有个跟了半年多的客户项目更典型:几十台虚拟机的小环境,硬是要上3台低配的第四代CPU服务器配2台FCSAN交换机,再搭配一套爱国版VMware。他们对传统硬件存储的信仰之深,仿佛一切软件定义方案都不靠谱。采购模式也完全是传统“硬件比价思维”,压根不考虑整体架构和长期效率。

做这样的项目,有时候真的很难提起兴趣。技术选型完全不是围绕业务目标或资源效率展开,而是变成一场“配置清单比高低”的比拼。

作为技术人员,我们都希望能做真正有价值、有深度的解决方案服务商,但在实际交付中,经常要面对各种“妥协”:客户的固有观念、采购模式、短期预算目标……理想是推动架构现代化,现实却常常是“能成单最重要”。

技术不是问题,方案也不是问题,最大的问题往往在于——客户究竟是买解决方案,还是买硬件清单。

分类:乱七八糟日期:2025-04-24 - 1:50:20评论:4条作者:老谢

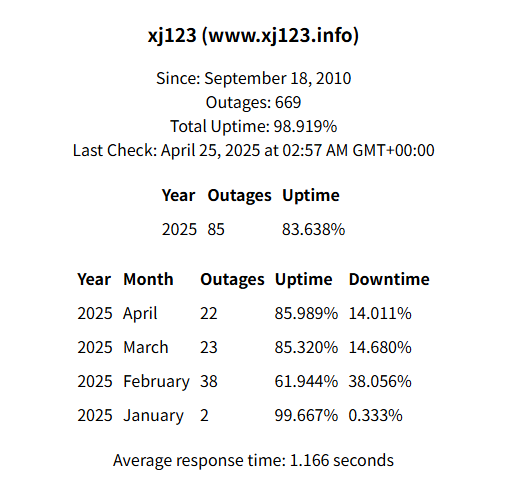

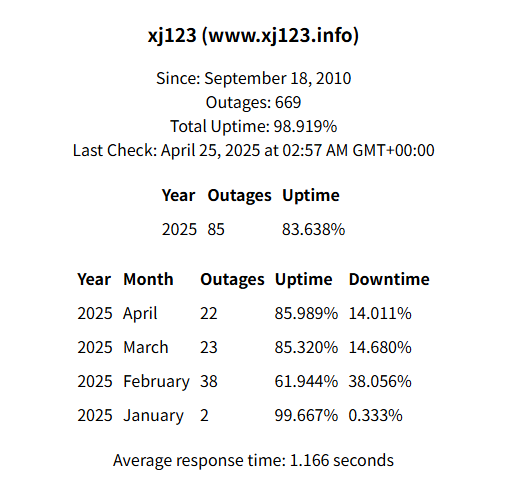

最近一年经常访问报错是已知问题,一直懒得修,最近还开始频繁down数据库,实在懒得找原因又有点受不了不可访问的频率,

直接一把梭备份web和db的数据,centos7重装成centos9,全新装一遍lnmp环境,目前看起来一切良好,现在的uptime是真惨

分类:乱七八糟日期:2025-03-26 - 23:41:32评论:10条作者:老谢

好久没写东西了,更新下证明还活着,

换车9个月,原本打算换油车,从来没有考虑过新能源,基本快定的时候因为价格跟销售扯皮扯烦了,

去商场吃饭路过特斯拉就约了个试驾,第二天直接下定,现在跑了19401公里,也算是深度体验了,分享一个20多万公里油车老司机的驾驶感受。

最后一箱油

开了二十多万公里的老兄弟,给你加最后一口油! T_T

刚换了4条避震和全套的胶套,不到半年,尼玛便宜车贩子了。

继续阅读…

分类:碎语日期:2024-09-27 - 15:38:26作者:老谢

买房 房奴 接盘侠,年轻的时候觉得离这几个词很遥远,不知不觉自己到了30成了全中的傻逼,选择真的大于努力。

19年初高位接盘,从买房那一刻起就在给银行打工,首付85万,贷款这么多年还了差不多60万,现在卖房子到手不到10万,哈哈哈哈哈哈

分类:乱七八糟日期:2024-05-25 - 3:56:12评论:0条作者:老谢

小毛驴三四年骑了2000多公里,难得去一趟,莫名其妙突然电瓶不上电,充电是红灯,淘宝一搜一块电瓶要特么2399,这不抢钱。

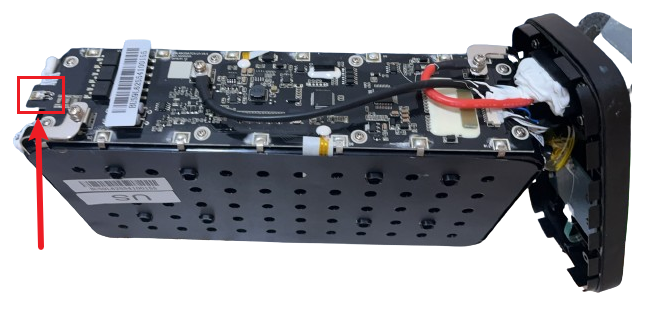

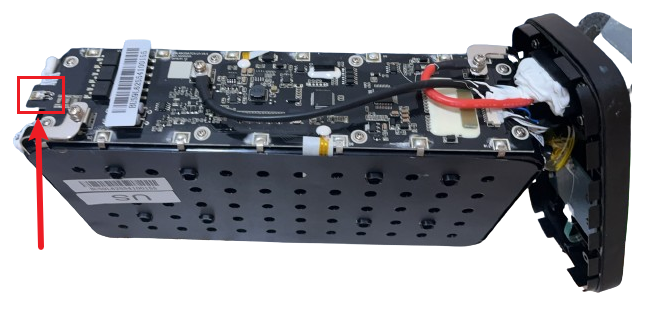

略花了一些时间,处理方式很简单,图中的进水探头直接拆掉就行了,大概率是因为常年停地库湿度太大,探头上有腐蚀造成短路导致的。

需要注意的是电池和外壳底部是用胶封住的,在拉出电池的时候,要注意扶助电池,别一不小心直接砸地上了(别问我是咋知道的)

分类:乱七八糟日期:2024-01-30 - 16:12:52评论:12条作者:老谢

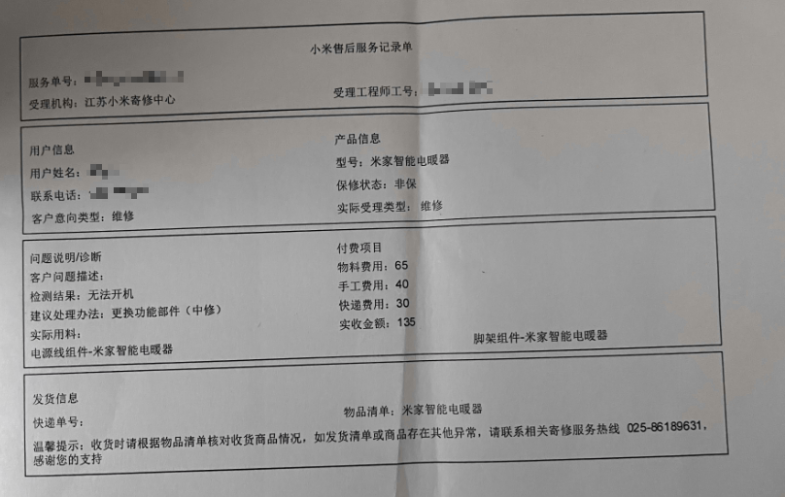

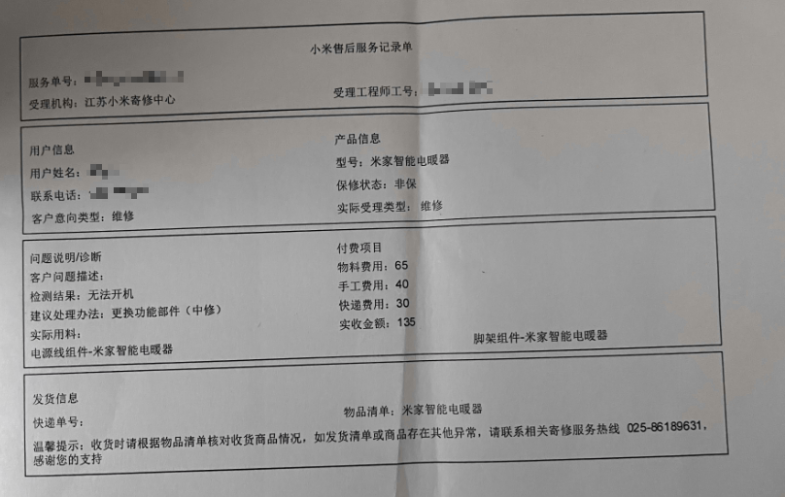

去年冬天结束才发现小米的电暖器插头已经烧糊掉了,想着后面天气暖和一时半会也用不着了就一直拖着没修,今年入冬前本来想自己换一条电源线,动手的时候才发现手动没有合适的螺丝刀头就又开始搁置了,冷的时候开开空调也顶得住,最近一段时间苏州实在冷的一批,开空调也顶不住了又懒得自己弄,干脆试试找小米售后看看,毕竟买了好几年,也不知道小米还有没有售后配件,于是在网上的小米售后渠道提交了售后申请。

之所以说是是一次不错的售后体验,是因为售后申请单发出去当天,小米就安排了顺丰取件,隔天就有工作人员联系并说明了报价,确认维修后,第三天就用京东返修了回来,本来换个电源线只需要25元的物料费用,由于寄出去的售后没有原包装,顺丰弄坏了一个支撑脚(小米售后也电话确认是否要进行签收),只能额外自费更换了一副支撑脚,好在不贵,比换个新的电暖器要便宜得多。

掐指一算又是快一年没更新了,服务器也从国内搬出来懒得续费了,从最初关注博客的响应和性能到现在能访问就行,对于很多东西越来越懒得折腾,博客就这么不知不觉写了14年,当初热血的少年如今也终于进入了而立之年,感谢博客让很多回忆历历在目。

公司也快搞一周年了,虽然没有特别大的收入变化,但是感觉状态是越做越顺手,似乎在努力其实不过是稀里糊涂的糊口,有时候想想理应很焦虑可事实却焦虑不起来,只觉得尽人力听天命就行,很多事情不能说悲观但肯定不能算乐观,总之是希望越来越好吧。

感谢2024还在一起的朋友伙伴,也预祝各位朋友2024新春愉快!

分类:乱七八糟日期:2023-04-23 - 0:10:52评论:15条作者:老谢

稀里糊涂一年半没更新了,果断水一篇,中间好多次写一半嫌太麻烦还是删了,博客做了快13年了,时间过的实在太快了,surface pro4越来越卡,新的pro9买不起,日常卡的顶不住了,无奈搞台主机放到办公室用,12代的i3-12100性能还是相当顶的,为了用bitlocker加密,单独加了块TPM模块。

离职创业也差不多一个月了,工商、税务各类手续、收拾办公室、跑新客户,一大堆事,比预期的困难,离职前有个待遇翻番的offer,但不是特别感兴趣的岗位,仔细想想自己单身一个,还是搞个公司玩玩吧,毕竟人生玩的就是不能有遗憾,希望后面一切顺利:)

|

部件

|

产品

|

价格(¥)

|

|

主板

|

|

471.00

|

|

CPU

|

|

628.00

|

|

内存

|

|

258.00

|

|

机箱

|

|

105.00

|

|

散热器

|

|

39.00

|

|

电源

|

金河田 智能芯 480GTX

|

120.00

|

|

其他

|

|

66.00

|

|

总计:

|

|

1687.00

|

继续阅读…

分类:碎语日期:2021-10-11 - 9:28:08作者:老谢

好久没更新,掐指一算也分手半年多了,差俩月7年没熬过去也是挺可惜的

分类:运维技术日期:2021-04-16 - 14:15:38评论:1条作者:老谢

原理是利用oxidized的hooks功能调用zabbix_sender推送数据给zabbix_server。

oxidized的config部分

hooks:

node_success:

type: exec

events: [node_success]

cmd: '

/usr/local/zabbix/bin/zabbix_sender -z zabbix_server_ip -s zabbix_agentd(server_name) -k oxidized.datetime -o `date +%s`;

/usr/local/zabbix/bin/zabbix_sender -z zabbix_server_ip -s zabbix_agentd(server_name) -k oxidized.status -o 0;

/usr/local/zabbix/bin/zabbix_sender -z zabbix_server_ip -s zabbix_agentd(server_name) -k OX_EVENT -o $OX_EVENT;

/usr/local/zabbix/bin/zabbix_sender -z zabbix_server_ip -s zabbix_agentd(server_name) -k OX_JOB_STATUS -o $OX_JOB_STATUS;

/usr/local/zabbix/bin/zabbix_sender -z zabbix_server_ip -s zabbix_agentd(server_name) -k OX_JOB_TIME -o $OX_JOB_TIME;

/usr/local/zabbix/bin/zabbix_sender -z zabbix_server_ip -s zabbix_agentd(server_name) -k OX_NODE_IP -o $OX_NODE_IP;

/usr/local/zabbix/bin/zabbix_sender -z zabbix_server_ip -s zabbix_agentd(server_name) -k OX_NODE_MODEL -o $OX_NODE_MODEL;

/usr/local/zabbix/bin/zabbix_sender -z zabbix_server_ip -s zabbix_agentd(server_name) -k OX_NODE_NAME -o $OX_NODE_NAME'

async: false

timeout: 120

node_fail:

type: exec

events: [node_fail]

cmd: '

/usr/local/zabbix/bin/zabbix_sender -z zabbix_server_ip -s zabbix_agentd(server_name) -k oxidized.datetime -o `date +%s`;

/usr/local/zabbix/bin/zabbix_sender -z zabbix_server_ip -s zabbix_agentd(server_name) -k OX_EVENT -o $OX_EVENT;

/usr/local/zabbix/bin/zabbix_sender -z zabbix_server_ip -s zabbix_agentd(server_name) -k OX_JOB_STATUS -o $OX_JOB_STATUS;

/usr/local/zabbix/bin/zabbix_sender -z zabbix_server_ip -s zabbix_agentd(server_name) -k OX_JOB_TIME -o $OX_JOB_TIME;

/usr/local/zabbix/bin/zabbix_sender -z zabbix_server_ip -s zabbix_agentd(server_name) -k OX_NODE_IP -o $OX_NODE_IP;

/usr/local/zabbix/bin/zabbix_sender -z zabbix_server_ip -s zabbix_agentd(server_name) -k OX_NODE_MODEL -o $OX_NODE_MODEL;

/usr/local/zabbix/bin/zabbix_sender -z zabbix_server_ip -s zabbix_agentd(server_name) -k OX_NODE_NAME -o $OX_NODE_NAME;

/usr/local/zabbix/bin/zabbix_sender -z zabbix_server_ip -s zabbix_agentd(server_name) -k oxidized.status -o 1'

async: false

timeout: 120

post_store:

type: exec

events: [post_store]

cmd: '

/usr/local/zabbix/bin/zabbix_sender -z zabbix_server_ip -s zabbix_agentd(server_name) -k oxidized.datetime -o `date +%s`;

/usr/local/zabbix/bin/zabbix_sender -z zabbix_server_ip -s zabbix_agentd(server_name) -k OX_EVENT -o $OX_EVENT;

/usr/local/zabbix/bin/zabbix_sender -z zabbix_server_ip -s zabbix_agentd(server_name) -k OX_JOB_STATUS -o $OX_JOB_STATUS;

/usr/local/zabbix/bin/zabbix_sender -z zabbix_server_ip -s zabbix_agentd(server_name) -k OX_JOB_TIME -o $OX_JOB_TIME;

/usr/local/zabbix/bin/zabbix_sender -z zabbix_server_ip -s zabbix_agentd(server_name) -k OX_NODE_IP -o $OX_NODE_IP;

/usr/local/zabbix/bin/zabbix_sender -z zabbix_server_ip -s zabbix_agentd(server_name) -k OX_NODE_MODEL -o $OX_NODE_MODEL;

/usr/local/zabbix/bin/zabbix_sender -z zabbix_server_ip -s zabbix_agentd(server_name) -k OX_NODE_NAME -o ${OX_NODE_NAME};

/usr/local/zabbix/bin/zabbix_sender -z zabbix_server_ip -s zabbix_agentd(server_name) -k oxidized.status -o 2'

async: false

timeout: 120 |

hooks:

node_success:

type: exec

events: [node_success]

cmd: '

/usr/local/zabbix/bin/zabbix_sender -z zabbix_server_ip -s zabbix_agentd(server_name) -k oxidized.datetime -o `date +%s`;

/usr/local/zabbix/bin/zabbix_sender -z zabbix_server_ip -s zabbix_agentd(server_name) -k oxidized.status -o 0;

/usr/local/zabbix/bin/zabbix_sender -z zabbix_server_ip -s zabbix_agentd(server_name) -k OX_EVENT -o $OX_EVENT;

/usr/local/zabbix/bin/zabbix_sender -z zabbix_server_ip -s zabbix_agentd(server_name) -k OX_JOB_STATUS -o $OX_JOB_STATUS;

/usr/local/zabbix/bin/zabbix_sender -z zabbix_server_ip -s zabbix_agentd(server_name) -k OX_JOB_TIME -o $OX_JOB_TIME;

/usr/local/zabbix/bin/zabbix_sender -z zabbix_server_ip -s zabbix_agentd(server_name) -k OX_NODE_IP -o $OX_NODE_IP;

/usr/local/zabbix/bin/zabbix_sender -z zabbix_server_ip -s zabbix_agentd(server_name) -k OX_NODE_MODEL -o $OX_NODE_MODEL;

/usr/local/zabbix/bin/zabbix_sender -z zabbix_server_ip -s zabbix_agentd(server_name) -k OX_NODE_NAME -o $OX_NODE_NAME'

async: false

timeout: 120

node_fail:

type: exec

events: [node_fail]

cmd: '

/usr/local/zabbix/bin/zabbix_sender -z zabbix_server_ip -s zabbix_agentd(server_name) -k oxidized.datetime -o `date +%s`;

/usr/local/zabbix/bin/zabbix_sender -z zabbix_server_ip -s zabbix_agentd(server_name) -k OX_EVENT -o $OX_EVENT;

/usr/local/zabbix/bin/zabbix_sender -z zabbix_server_ip -s zabbix_agentd(server_name) -k OX_JOB_STATUS -o $OX_JOB_STATUS;

/usr/local/zabbix/bin/zabbix_sender -z zabbix_server_ip -s zabbix_agentd(server_name) -k OX_JOB_TIME -o $OX_JOB_TIME;

/usr/local/zabbix/bin/zabbix_sender -z zabbix_server_ip -s zabbix_agentd(server_name) -k OX_NODE_IP -o $OX_NODE_IP;

/usr/local/zabbix/bin/zabbix_sender -z zabbix_server_ip -s zabbix_agentd(server_name) -k OX_NODE_MODEL -o $OX_NODE_MODEL;

/usr/local/zabbix/bin/zabbix_sender -z zabbix_server_ip -s zabbix_agentd(server_name) -k OX_NODE_NAME -o $OX_NODE_NAME;

/usr/local/zabbix/bin/zabbix_sender -z zabbix_server_ip -s zabbix_agentd(server_name) -k oxidized.status -o 1'

async: false

timeout: 120

post_store:

type: exec

events: [post_store]

cmd: '

/usr/local/zabbix/bin/zabbix_sender -z zabbix_server_ip -s zabbix_agentd(server_name) -k oxidized.datetime -o `date +%s`;

/usr/local/zabbix/bin/zabbix_sender -z zabbix_server_ip -s zabbix_agentd(server_name) -k OX_EVENT -o $OX_EVENT;

/usr/local/zabbix/bin/zabbix_sender -z zabbix_server_ip -s zabbix_agentd(server_name) -k OX_JOB_STATUS -o $OX_JOB_STATUS;

/usr/local/zabbix/bin/zabbix_sender -z zabbix_server_ip -s zabbix_agentd(server_name) -k OX_JOB_TIME -o $OX_JOB_TIME;

/usr/local/zabbix/bin/zabbix_sender -z zabbix_server_ip -s zabbix_agentd(server_name) -k OX_NODE_IP -o $OX_NODE_IP;

/usr/local/zabbix/bin/zabbix_sender -z zabbix_server_ip -s zabbix_agentd(server_name) -k OX_NODE_MODEL -o $OX_NODE_MODEL;

/usr/local/zabbix/bin/zabbix_sender -z zabbix_server_ip -s zabbix_agentd(server_name) -k OX_NODE_NAME -o ${OX_NODE_NAME};

/usr/local/zabbix/bin/zabbix_sender -z zabbix_server_ip -s zabbix_agentd(server_name) -k oxidized.status -o 2'

async: false

timeout: 120

继续阅读…

最新评论

雨帆:年纪越大越抠是真的,我现在就降级到了...

秦大叔:现在都是够用就好,不想太折腾了。

Andy烧麦:X1C 5th 2017年-2022年,走南闯北...

王叨叨:自从换了typecho,博客也不怎么出问...

王叨叨:我准备给我的老笔记本搞一个linux系...

大D:台式机现在只能是AMD YES!

springwood:查询了一下,ThinkPad x1c 9th ...

黑石:特斯拉和小米,选哪个?不是很懂车,就...

Huo:电车的确开着舒服,也是纠结想换电车,...

zwwooooo:类似以前做网站开发时,一开始有自...